トップQs

タイムライン

チャット

視点

DoS攻撃

ネットワークサービスへの攻撃手法 ウィキペディアから

Remove ads

DoS攻撃(ドスこうげき、英: denial-of-service attack、Dosアタック)は、情報セキュリティにおける可用性を侵害する攻撃手法のひとつ。

ウェブサービスを稼働しているサーバやネットワークなどのリソース(資源)に意図的に過剰な負荷をかけたり脆弱性をついたりすることでサービスを妨害する。

概要

要約

視点

第1の類型は、ウェブサービスに大量のリクエストや巨大なデータを送りつけるなどしてサービスを利用不能にするフラッド攻撃(Flood=「洪水」)である[3]。

第2の類型は、サービスの脆弱性を利用して例外処理をさせることでサービスを利用不能にする攻撃である。

攻撃の目的

主な目的はサービスの可用性を侵害する事である。具体的には、トラフィックの増大によるネットワークの遅延、サーバやサイトへのアクセス不能といったものがあげられる[4]。

しかし、被害者に経済的ダメージを負わせる事を目的として行われる場合には、EDoS攻撃 (Economic DoS Attack) と呼ばれることもある[5]。EDoS攻撃の一種であるヨーヨー攻撃(Yo-yo Atack)では、大量のトラフィックを送信する(スケールアップを引き起こす)ことと、そのバーストを停止する(結果としてスケールダウンを引き起こす)ことを繰り返すことで、クラウドサービスの利用者に高額な課金を発生させることができる[6][7][8][9][10] 。

DDoS攻撃(分散型サービス妨害攻撃)

フラッド型のDoS攻撃には、大量のマシンから1つのサービスに、一斉にDoS攻撃を仕掛けるDDoS攻撃(ディードスこうげき、分散型サービス妨害攻撃、Distributed Denial of Service attack)という類型がある。DDoS攻撃は、複数のシステムを使用して、サーバー、ネットワークデバイス、またはトラフィックとリンクして、利用可能なリソースを圧倒し、正当なユーザーに応答できないようにする攻撃である[11]。

DDoS攻撃の類型は2つある。

協調分散型DoS攻撃

第1のものは、攻撃者がマルウェアなどで大量のマシン(踏み台)を不正に乗っ取った上で、それらのマシンから一斉にDoS攻撃を仕掛ける協調分散型DoS攻撃である[12]。通常、異なるネットワーク上の約3〜5ノード以上が関与する。

DRDoS攻撃

第2の類型は、DRDoS攻撃(Distributed Reflective Denial of Service attack。DoSリフレクション攻撃、分散反射型DoS攻撃)[13][14] と呼ばれる。DRDoS攻撃では、攻撃者が攻撃対象のマシンになりすまして大量のマシンに何らかのリクエストを一斉に送信する。するとリクエストを受け取ったマシン達は攻撃対象のマシンに向かって一斉に返答を返すことになるので、攻撃対象のマシンには大量の返答が集中し、高負荷がかかることになる[15]。DRDoS攻撃は協調分散型DDoS攻撃と異なりマルウェアなどで踏み台を乗っ取らなくても実行可能なため攻撃が発覚しづらい。また、DRDos攻撃の中には、リクエストした情報よりも送信される応答の情報のほうが多くなる性質を利用した増幅攻撃(AMP攻撃)というものもある。

例えば、Domain Name System(DNS)を利用したDNSリフレクター攻撃(DNSリフレクター攻撃、DNS amplification attacks、DNS amp攻撃、DNSリフレクション攻撃とも)では、攻撃者が1つ以上の公開DNSサーバーにDNS名前解決リクエストを送信し、標的の被害者の送信元IPアドレスを偽装する。攻撃者はできるだけ多くの情報を要求しようとし、それによって標的の被害者に送信されるDNS応答を増幅する。リクエストのサイズは応答よりも大幅に小さいため、攻撃者は容易に標的に向けられるトラフィック量を増加させることができる[16][17]。

他にも主なDRDoS攻撃として、 ICMP echoを利用したSmurf攻撃などがある。

DRDoS攻撃に使える主なプロトコルとして、TCPのSYN、ACK、DATA、NULL、ICMPのECHO Request、Time Stamp Request、Address Mask Request、およびUDP、IP pkt (low TTL)、DNS query がある[18]。

Simple Network Management Protocol (SNMP) や Network Time Protocol (NTP) 、NetBIOSネームサーバやRPCポートマップなどへのリクエストを利用する攻撃も観測されている[19]。

協調分散型DDoS攻撃とDRDoS攻撃が組み合わされることもある[20]。DDoS攻撃の規模は近年拡大し続けており、2016年には毎秒テラビットを超えるまでになった。[21][22]

Remove ads

攻撃手法

要約

視点

フラッド型のDoS攻撃は、ウェブ上に公開されている様々なサービスに対して行うことができるので、攻撃対象となるサービスごとにフラッド攻撃が存在する。

HTTPフラッド攻撃

→詳細は「HTTP Flood」を参照

HTTPは、Webページの閲覧やフォーム送信など、ブラウザベースのインターネットリクエストの基盤となっており、悪意のあるトラフィックと通常のトラフィックを区別するのが難しい。攻撃者は通常、ボットネットを利用して、大量の攻撃トラフィックを発生させる。HTTP GET攻撃では、攻撃者は、複数のコンピューターやデバイスを使って、標的のサーバーに対し画像やファイルなどへのリクエストを大量に送信する。HTTP POST攻撃では、大量のPOSTリクエストを直接サーバーに送りつけることで、サーバーの処理能力を飽和させ、サービス拒否を引き起こす。

HTTPフラッド攻撃の中でも、ウェブブラウザに備わっているページの再読み込み機能を使用し、Webサーバに大量にリクエストを送りつける攻撃はF5アタック(F5攻撃)と呼ばれることがある。この名称は、「F5キーを連打する攻撃」であることに由来する。Windows上で動作するウェブブラウザでは、F5キーが更新機能に割り当てられていることが多いため、F5キーを押下するたびにWebサーバにリクエストが送られることになる。なお、Ctrl+RでもF5アタックと同じリクエストを送ることができる。

SYNフラッド攻撃

→詳細は「SYN flood」を参照

TCPの3ウェイ・ハンドシェイクでは2つのマシンA,BがTCP接続をする際、Aが通信要求SYNパケットを送信し、BがSYN/ACKパケットを送信し、最後にAがACKパケットを送るという手順をたどる。SYNフラッド攻撃では攻撃者が攻撃対象のマシンに対しSYNパケットを大量に送りつけ、それらすべてに対するSYN/ACKパケットを攻撃対象に発行させる。しかし攻撃者はそれらのSYN/ACKパケットに対しACKパケットを返信しない。これにより攻撃対象はタイムアウトになるまでいつまでもACKパケットを待ち続けることとなり、リソースを食いつぶされてしまう。対策としてはRFC 4987にファイアーウォールやプロキシの利用といった一般的手法の他、SYN cookies、TCP half-open、SYN Cacheといった手法が記載されている。

ティアドロップ攻撃およびLand攻撃

ティアドロップ攻撃(Teardrop attack)は、重複した、または大きすぎるペイロードを持つ、不正なIPフラグメントを標的マシンに送信することを含む。これは、TCP/IPのフラグメンテーション再構築コードのバグのために、さまざまなオペレーティングシステムをクラッシュさせる可能性がある[23] 。Windows 3.1x、Windows 95、Windows NTオペレーティングシステム、およびバージョン2.0.32および2.1.63より前のLinuxのバージョンがこの攻撃に対して脆弱である[24]。

IPヘッダのフィールドの1つに「フラグメントオフセット」フィールドがあり、これはフラグメント化されたパケットに含まれるデータの開始位置などの情報を、元のパケットのデータに対して示す。1つのフラグメント化されたパケットのサイズやオフセットなどの情報が、次のフラグメント化されたパケットのものと異なる場合、パケットを再構築できず、サービス拒否状態に陥る[25]。

また、攻撃者が送り主と送信先を一致させたパケットを送りつけると無限ループにはまるなどの脆弱性を利用したLand攻撃というものも存在する。

→詳細は「Land攻撃」を参照

Internet Control Message Protocol (ICMP) フラッド攻撃

→詳細は「ICMP echoフラッド」を参照

ICMPは発信元の偽装が容易なので、DoS攻撃を行う攻撃者にとって身元がわかりにくいという利点がある。

ICMPを利用したものにはICMP echo request (を利用したping)を攻撃対象に大量に送り続けるICMP echoフラッド攻撃(pingフラッド攻撃)や、踏み台にICMP echo requestをブロードキャストする事でICMP echo replyを攻撃対象に集めるDRDDoS攻撃であるSmurf攻撃がある。

Smurf攻撃は、特定のマシンではなく、ネットワークのブロードキャストアドレスを介して特定のネットワーク上のすべてのコンピュータホストにパケットを送信できる、誤って設定されたネットワークデバイスに依存している。攻撃者は、送信元アドレスを被害者のアドレスに見せかけて偽装した大量のIPパケットを送信する[26] 。ネットワーク上のほとんどのデバイスは、デフォルトで、送信元IPアドレスに返信を送信することでこれに応答する。これらのパケットを受信して応答するネットワーク上のマシンの数が非常に多い場合、被害者のコンピュータはトラフィックで溢れかえることになる。これにより被害者のコンピュータが過負荷になり、このような攻撃中には使用不能になることさえある。[27]

Pingフラッドは、被害者に圧倒的な数のpingパケットを送信することに基づいている。通常、Unix系ホストの「ping」コマンドが使用される[注釈 1]。これは非常に簡単に開始でき、主な要件は被害者よりも大きな帯域幅へのアクセスである。Ping of deathは、被害者に不正な形式のpingパケットを送信することに基づいており、脆弱なシステムではシステムクラッシュを引き起こす。BlackNurse攻撃は、必要なDestination Port Unreachable ICMPパケットを利用する攻撃の一例である。1996年に発見されて以降この脆弱性は防がれているため、この手法はほぼ通用しなくなっている。

UDPフラッド攻撃

→詳細は「UDPフラッド攻撃」を参照

UDPはコネクションレスのサービスであるため発信元の偽装が容易である。DoS攻撃を行う攻撃者にとって身元がわかりにくいという利点がある。

UDPに対してもUDPポートに対して大量のトラフィックを送信するUDPフラッド攻撃があり、UDPを利用したDRDDoS攻撃をUDPベース増幅攻撃(UDP-Based Amplification Attack)と呼ぶ。

UDPベース増幅攻撃の中でもNTPの実装であるntpdのmonlistコマンドを使った攻撃は増幅率が高く、19倍から206倍の増幅率に達する[28]。このコマンドはNTPサーバが過去にやり取りしたアドレスを最大で600件返すものであり、ntpdにおけるコマンドを利用した攻撃が2013年に観測されている[29][30]。なおntpdのバージョン4.2.7p26以降はこのコマンドを悪用できないよう修正されている。

Nuke

Nuke(ニューク)は、断片化された、またはその他の無効なICMPパケットを標的に送信する、コンピュータネットワークに対する旧式のサービス妨害攻撃である。これは、変更されたpingユーティリティを使用してこの破損データを繰り返し送信することによって達成され、影響を受けたコンピュータを完全に停止するまで遅くする。ある程度の知名度を得たNuke攻撃の具体例としてWinNukeがあり、これはWindows 95の「NetBIOS over TCP/IP」の脆弱性を悪用したものである。帯域外データの文字列が被害者のマシンのTCPポート139に送信され、ロックアップしてBlue Screen of Deathを表示させた。[33]

Slow DoS攻撃

長時間にわたってWebサーバがコネクションを維持してくれることを悪用して能力を浪費する[34]。次のような攻撃がある[35]。

Slow HTTP Headers(Slowloris)

→詳細は「スローロリス (DOS攻撃ツール)」を参照

- HTTPスローPOST攻撃は、HTTP POSTヘッダのメッセージ本文のサイズを指定するための「Content-Length」フィールドの仕様を悪用した攻撃である。攻撃者はメッセージ本文を非常に遅い速度(例:1バイト/110秒)で送信し続ける。標的のサーバーはヘッダ内の「Content-Length」フィールドに従おうとし、メッセージ本文全体が送信されるのを待つことになり、非常に長い時間接続リソースを占有することになる。攻撃者は、サーバーの接続用リソースがすべて枯渇するまで、数百、あるいは数千ものこのような接続を確立し、すべてのデータが送信されるまでそれ以上の接続を不可能にする。多くの他のDDoS攻撃がサーバーのネットワークやCPUを過負荷にすることで制圧しようとするのに対し、HTTPスローPOST攻撃は被害者の「論理的」リソースを標的とする点で特徴的である[36] 。Apache HTTP Serverがデフォルトで最大2GBのサイズのリクエストを受け入れるという事実と組み合わせると、この攻撃は特に強力になりうる。HTTPスローPOST攻撃は、正当な接続と区別するのが困難であるため、一部の保護システムをバイパスすることができる。

Slow HTTP POST(RUDY:R-U-Dead-Yet?)

RUDY攻撃は、ウェブアプリケーションに対し、ウェブサーバー上で利用可能なセッションを枯渇させることで攻撃を行う。前述のSlowlorisとよく似ており、RUDYは終わりのないPOST送信と任意に大きなcontent-lengthヘッダ値を送信することでセッションを停止状態に保つ。

スローリード攻撃

スローリード攻撃は、正当なアプリケーション層リクエストを送信するが、応答を非常にゆっくりと読み取ることで、接続をより長く開いたままにし、サーバーの接続プールを枯渇させることを狙う。スローリードは、TCP受信ウィンドウサイズに非常に小さな値を通知し、同時にクライアントのTCP受信バッファをゆっくりと空にすることで達成され、非常に低いデータフローレートを引き起こす。

リフレクション攻撃

リフレクション攻撃は分散型サービス妨害攻撃は、ある種の偽造されたリクエストを非常に多数のコンピュータに送信し、それらのコンピュータがリクエストに応答するように仕向けることを含む場合がある。IPスプーフィングを使用して、送信元アドレスは標的の被害者のものに設定される。これは、すべての応答が標的に送られ(そしてフラッディングする)ことを意味する。この反射攻撃の形態は、時に「分散反射型サービス妨害(DRDoS)」攻撃と呼ばれる。[37] ICMPエコーリクエスト攻撃(Smurf攻撃)は、フラッディングホストが誤って設定されたネットワークのブロードキャストアドレスにエコーリクエストを送信し、それによってホストが被害者にエコーリプライパケットを送信するように誘い込むため、反射攻撃の一形態と見なすことができる。いくつかの初期のDDoSプログラムは、この攻撃の分散形式を実装していた。

メールボム

単純に所定のメールアドレスに対して、サイズの大きいメールや大量のメールを大量発信することを意味する。メール発信時には単に電子メールクライアント(メールの送受信用ソフトウェア・メールの受信や閲覧といった機能を備える)から送信する場合もあれば、クラッキング用のマルウェアなどを利用してメールサーバに同一メッセージの大量送信を直接指示する方法や、更にはDDoS攻撃(分散DoS攻撃)のように複数コンピュータをリモート操作して送信を指示する場合もある。

→詳細は「メールボム」を参照

パルシングゾンビ

パルシングゾンビとは、ウェブサイトをクラッシュさせるのではなく、単に遅くすることを目的として、断続的かつ短時間のフラッディングを開始するよう指示された侵害されたコンピュータのことである。このタイプの攻撃は「サービス低下攻撃」と呼ばれ、検出がより困難な場合があり、長期間にわたってウェブサイトへの接続を妨害し、サービス妨害攻撃よりも全体的により大きな混乱を引き起こす可能性がある[38][39] 。サービス低下攻撃の露見は、サーバーが本当に攻撃されているのか、それとも通常よりも高い正当なトラフィック負荷を経験しているのかを識別する問題によってさらに複雑になる[40]。

DDoS恐喝

2015年、DD4BCのようなDDoSボットネットが台頭し、金融機関を標的にした[41] 。サイバー恐喝者は通常、低レベルの攻撃から始め、ビットコインで身代金が支払われなければより大規模な攻撃が実行されるという警告を発する[42] 。セキュリティ専門家は、標的とされたウェブサイトに身代金を支払わないよう推奨している。攻撃者は、標的が支払う準備ができていると認識すると、長期的な恐喝計画に移行する傾向がある[43]。

チャレンジ・コラプサー(CC)攻撃

チャレンジ・コラプサー(CC)攻撃は、標準的なHTTPリクエストが標的のウェブサーバーに頻繁に送信される攻撃である。リクエスト内のURIは、複雑で時間のかかるアルゴリズムやデータベース操作を必要とし、標的のウェブサーバーのリソースを枯渇させる可能性がある。[44][45][46] 2004年、KiKiというニックネームの中国人ハッカーが、Collapsarという名前のNSFOCUSファイアウォールを攻撃するためにこの種のリクエストを送信するハッキングツールを発明し、そのハッキングツールはチャレンジ・コラプサー、略して「CC」として知られるようになった。その結果、このタイプの攻撃は「CC攻撃」という名前が付けられた[47]。

恒久的サービス妨害攻撃(PDoS)

恒久的サービス妨害(PDoS)は、俗にフラッシング(phlashing)としても知られ[48]、システムに深刻なダメージを与え、ハードウェアの交換または再インストールを必要とさせる攻撃である。[49] 分散型サービス妨害攻撃とは異なり、PDoS攻撃は、被害者のハードウェア(ルーター、プリンター、その他のネットワーク機器など)の管理インターフェースに対するリモート管理を許可するセキュリティ上の欠陥を悪用する。攻撃者はこれらの脆弱性を利用して、デバイスのファームウェアを改変、破損、または欠陥のあるファームウェアイメージに置き換える。このプロセスは、正当に行われる場合は「フラッシング」として知られている。その目的は、デバイスをブリック化し、修理または交換されるまで本来の目的のために使用できなくすることである。PDoSは純粋なハードウェア標的の攻撃であり、DDoS攻撃でボットネットを使用するよりもはるかに速く、必要なリソースも少ない。これらの特徴と、ネットワーク対応の組み込みデバイスにおけるセキュリティエクスプロイトの可能性と高い確率のため、この技術は多くのハッキングコミュニティの注目を集めている。BrickerBotは、IoTデバイスを標的としたマルウェアで、PDoS攻撃を使用して標的を無効化した[50] 。PhlashDanceは、Rich Smith(ヒューレット・パッカードのシステムセキュリティラボの従業員)によって作成されたツールで、2008年に英国ロンドンで開催されたEUSecWest応用セキュリティ会議でPDoSの脆弱性を検出および実証するために使用された[51]。

Miraiボットネット

Miraiボットネットは、コンピュータワームを使用してインターネット上の何十万ものIoTデバイスに感染させることで機能する。このワームはネットワークやシステムを通じて広がり、サーモスタット、Wi-Fi対応の時計、洗濯機など、保護が不十分なIoTデバイスを乗っ取る[52] 。所有者やユーザーは通常、デバイスが感染したときにすぐには気づかない。IoTデバイス自体が攻撃の直接の標的ではなく、より大きな攻撃の一部として使用される[53]。 ハッカーが望む数のデバイスを奴隷化すると、それらのデバイスにISPに接続しようとするよう指示する。2016年10月、MiraiボットネットがTwitterやNetflixなどのサイトのISPであるDynを攻撃し、 数時間アクセス不能になった[52]。

SACK Panic

最大セグメントサイズと選択的確認応答(SACK)を操作することで、リモートのピアがLinuxカーネル内で整数オーバーフローを引き起こし、サービス拒否を発生させ、潜在的にカーネルパニックを引き起こす可能性がある。[54] Jonathan Looneyは2019年6月17日にCVE-2019-11477, CVE-2019-11478, CVE-2019-11479を発見した。[55]

シュルー攻撃

シュルー攻撃は、攻撃者が中間者攻撃の技術を用いるTCPに対するサービス妨害攻撃である。これは、TCPの再送タイムアウトメカニズムの弱点を悪用し、短く同期されたトラフィックのバーストを使用して、同じリンク上のTCP接続を妨害する[56]。

高度な低帯域幅分散型サービス妨害攻撃

高度な低帯域幅DDoS攻撃は、より少ないトラフィックを使用し、被害者のシステム設計の弱点を狙うことでその効果を高めるDoSの一形態である。つまり、攻撃者はシステムに複雑なリクエストからなるトラフィックを送信する[57] 。基本的に、高度なDDoS攻撃は、使用するトラフィックが少ないためコストが低く、サイズが小さいため特定がより困難であり、フロー制御メカニズムによって保護されているシステムに損害を与える能力を持っている[57][58]。

TTL失効攻撃

TTL値が1以下のパケットを破棄する方が、より高いTTL値を持つパケットを転送するよりも多くのルーターリソースを消費する。TTL失効によりパケットが破棄されると、ルーターのCPUはICMP時間超過応答を生成して送信する必要がある。これらの応答を多数生成すると、ルーターのCPUが過負荷になる可能性がある[59]。

UPnP攻撃

UPnP攻撃は、Universal Plug and Play(UPnP)プロトコルの既存の脆弱性を利用して、ネットワークセキュリティを迂回し、標的のネットワークとサーバーをフラッディングする。この攻撃はDNS増幅技術に基づいているが、攻撃メカニズムは、ある外部ソースからのリクエストを別の外部ソースに転送するUPnPルーターである。UPnPルーターは、偽のIPアドレスから予期しないUDPポートでデータを返し、トラフィックのフラッドを停止するための単純なアクションを取ることをより困難にする。インパーバの研究者によると、この攻撃を阻止する最も効果的な方法は、企業がUPnPルーターをロックダウンすることである[60][61]。

SSDP反射攻撃

2014年、Simple Service Discovery Protocol(SSDP)が「SSDP反射攻撃」として知られるDDoS攻撃で使用されていることが発見された。多くのデバイス(一部の家庭用ルーターを含む)には、UPnPソフトウェアに脆弱性があり、攻撃者はUDPポート1900からの応答を自分の選択した宛先アドレスに取得できる。数千台のデバイスからなるボットネットを使用すると、攻撃者は十分なパケットレートを生成し、帯域幅を占有してリンクを飽和させ、サービスの拒否を引き起こすことができる。[62][63][64] この弱点のため、ネットワーク企業のCloudflareはSSDPを「Stupidly Simple DDoS Protocol(とてつもなく単純なDDoSプロトコル)」と表現している[64]。

電話サービス妨害

Voice over IPは、発信者番号偽装を通じて通話の発信元を偽装することを可能にしながら、大量の電話音声通話の不正な発信を安価かつ容易に自動化できるようにした。米国の連邦捜査局によると、電話サービス妨害(TDoS)は、さまざまな詐欺計画の一部として現れている。

- 詐欺師が被害者の銀行家やブローカーに連絡し、被害者を装って資金移動を要求する。銀行家が送金の確認のために被害者に連絡しようとする試みは、被害者の電話回線が偽の通話で溢れかえっているため失敗し、被害者は連絡不能になる[65]。

- 詐欺師が消費者に連絡し、数千ドルの未払いのペイデイローンを回収するという偽の主張をする。消費者が異議を唱えると、詐欺師は被害者の雇用主を自動通話で溢れさせることで報復する。場合によっては、表示される発信者番号が警察や法執行機関を装うように偽装される[66]。

- スワッティング: 詐欺師が消費者に偽の借金回収要求で連絡し、警察を送ると脅す。被害者がためらうと、詐欺師は地元の警察の番号を、発信者番号が被害者の番号を表示するように偽装された通話で溢れさせる。警察はすぐに被害者の住居に到着し、通話の発信元を見つけようと試みる。

TDoSはインターネット電話がない場合でも成立する。2002年ニューハンプシャー州上院議員選挙電話妨害スキャンダルでは、テレマーケティング業者が選挙日に電話バンクを妨害するために政敵に偽の通話を大量に発信するために使用された。関連する悪用には、SMSフラッディング攻撃や、送信側で紙のループを使用したブラックファックスまたは連続ファックス送信が含まれる。

Remove ads

攻撃ツール

- 荒らしプログラムとは、主にWeb掲示板を荒らすために作られたプログラムを指すが、内容としてはHTMLの解析やHTMLFORMの送信機能を備え、連続投稿を可能としたHTTPクライアントで、DoS攻撃プログラムに準じている。F5アタックがWebブラウザからのGETメソッドによるHTTPアクセスしか出来ないのに対し荒らしプログラムは様々なメソッドにおいてのアクセスを可能としている。また前述したDDoSに準じ、踏み台となったサーバからの一斉攻撃を行うものもある。少しHTMLの知識があれば使える物や、アドレスを入力するだけで使えるようになる(自動解析)ツールも存在する。主にPerlによって記述されるが、これも踏み台とされたサーバでの利便性を考えたものである。コマンドで、ping -n ○○(回数)-l (1~65500) IPアドレス と入力することで、多少の負荷はかけられるが、大した攻撃にはならない。

- LOICは、アノニマスの常套手段となっていた。例えば2010年ペイバック作戦においても使われた。

- HOIC(High Orbit IonCanon)は、LOICの後継として2010年ペイバック作戦の時期に開発された。

- Slowlorisは、Slow HTTP Headers攻撃を再現する。

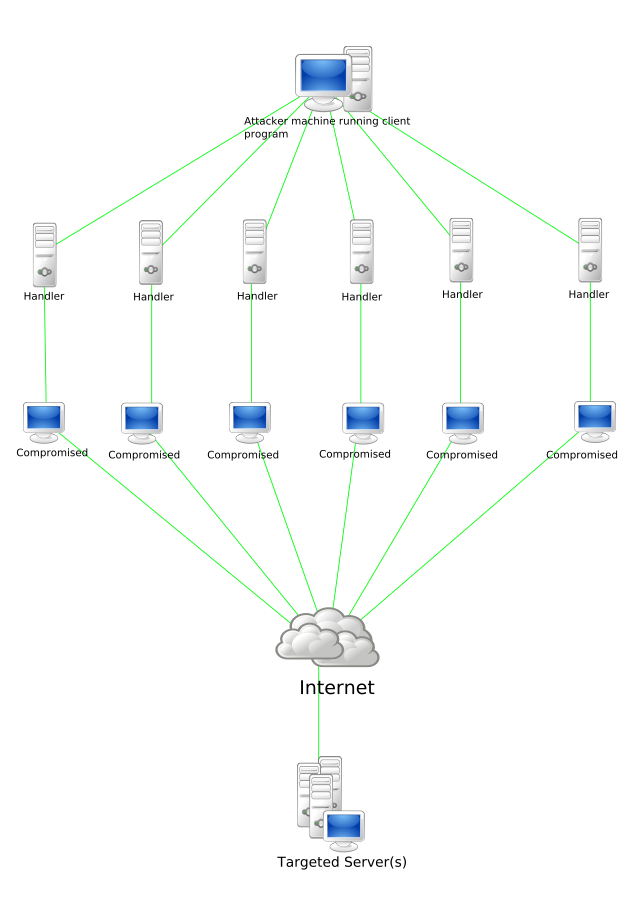

- Stacheldraht(独:「有刺鉄線」の意)は図に示すように、踏み台側のエージェントと、エージェントを操るハンドラーと、攻撃者がハンドラーを操るクライアントから成るDDoS攻撃ツールである。

- イギリスのGCHQは、'PREDATORS FACE'と'ROLLING THUNDER'というDDoS攻撃ツールをもっている[67] といわれている。

- 田代砲はhttpリクエストを連続送信するスクリプトを組み込んだ極めて単純な攻撃ツールの一例である。メガ粒子田代砲や連装田代砲などのより攻撃的な亜種も多数開発された。

- :loop ping IPaddress -l 65500 -w 1 -n 1 goto :loop

- MHDDoSは、現在ITエンジニアやハッカーの間では有名なDDoSツールである[68]。フォークが多く、数々の拡張版も存在する。更新が2年前ということで対策がされていることも多い。同様のツールとして、"Karma-DDoS"が存在する。

- 上記の派生版として、ウクライナIT軍が作った"MHDDoS-Proxy"[69]や、北朝鮮などの東側勢力や宗教勢力が攻撃対象の反西洋主義者DDoSツールがある。いずれもプロキシの自動更新や他のDDoSツールの攻撃手法を組み込むなどして、防御手段を巧みに回避している。

- 他のツールとしては、バングラデシュのハッカー集団が使っている"Raven Storm"や他の攻撃ツールをパッケージにした"UFONet"といったツールも存在する。ウクライナIT軍が使用している"db1000"が存在する。

防御技法

この節の加筆が望まれています。 |

各サイトにおける防御技法

- 侵入防止システム(IPS: Intrusion Prevention System)には、シグニチャに基づく防御機能と閾値に基づく防御機能が実装されている。シグネチャに基づく防御機能は、Smurf攻撃やLand攻撃のように特徴あるパケットに対して有効であったが、プロトコル実装側の脆弱性もすでに解消されている。

- SYNクッキーは、SYNフラッド等への対策として各OSごとに開発され、それぞれのプロトコルスタックに実装されている。

- WAF(Web Application Firewall)には、スローなHTTP系の攻撃に対する設定を行える。WebサーバについてはQoSやタイムアウトについての設定も見直す価値がある。

- ロードバランサーは、大量の攻撃リクエストを複数のバックエンドサーバーに均等に振り分け、過負荷によるサービス停止を防ぎ、トラフィックの増加に応じた処理能力の拡張を容易にする。

- CDNは、トラフィックを世界中のエッジサーバーに分散・吸収し、高度な防御機能で異常なリクエストをフィルタリングすることで、オリジンサーバーを攻撃から守る盾の役割を果たす。

インターネットサービスプロバイダにおける防御技法

Remove ads

攻撃の副作用

バックスキャッター

→「バックスキャッター (電子メール)」および「インターネットバックグラウンドノイズ」も参照

コンピュータネットワークセキュリティでは、スプーフィングされたDoS攻撃の副作用としてバックスキャッターが発生する。この種の攻撃では、攻撃者は被害者に送信されたIPパケットの送信元アドレスをスプーフィング (偽造)する。一般に、被害者のマシンはなりすましパケットと正当なパケットを区別できないため、被害者は通常どおりになりすましパケットに応答するが、この応答がバックスキャッターと呼ばれる[72]。

攻撃者が送信元アドレスをランダムにスプーフィングしている場合、被害者からのバックスキャッター応答パケットはランダムな宛先に送信される。バックスキャッターの観測は、DoS攻撃の間接的な証拠となる。

「バックスキャッター分析」とは、IPアドレス空間の統計的に有意な部分に到着するバックスキャッターパケットを観察して、DoS攻撃と被害者の特性を判断することである。

Remove ads

事件

- JAL

- 2024年12月26日午前7時24分頃、何者か(ラザルスや韓国のハッカー集団が関与している可能性も指摘されているが、確実的な証拠はない。)がJALの社内外のシステムをつなぐネットワーク機器に対してDDoS攻撃を行い、手荷物預かりシステムや、予約システムなどの航空運用に関わる重要なシステムが一時停止。国内線、国際線計71便の遅延や4時間以上の遅れが発生した。顧客データ流出やウイルス感染などは確認されず、システムも約6時間で復旧した[73]。

- MafiaBoy

- →「MafiaBoy」も参照

- 2000年2月にカナダ人の15歳の少年が6日間にわたってボットネットでYahoo!やCNNやAmazon.comなどの人気が非常に高いサイトに対してDDoS攻撃を行い、ターゲットにしたサイトをサービス不能状態に陥らせ、自身の行動をインターネット上のIRCチャットルームで吹聴し、逮捕された。この事件は国際的に大きく取り上げられた。

- 米国 Yahoo!

- パソコンを利用した踏み台は、一台当たりの計算・通信能力は低いが、膨大な数が利用される事から、従来のサーバを利用したDDoS攻撃よりも甚大な被害を発生させやすい。有名なものとして2002年2月に米国のYahoo!がこの攻撃を受け、アクセス不能になるという被害を受けている。また特に大規模な感染事件を引き起こすコンピュータウイルスのなかには、当初よりDDoS攻撃を意図して設計されたと推察されるものも見られ、2002年頃から活動が確認されているコンピュータウイルスによって形成された攻撃用パソコンネットワークにより、企業脅迫事件の発生が危惧されている。

- コスタリカ ブックメーカー等

- 2004年前後には、ブックメーカー(公的な賭けを取りまとめている企業・団体等)のサイトが攻撃をうけ業務を妨害され、脅迫された事件[74] や、英国の大学生が学費の捻出に一案を講じて莫大な利益を生んだMillion Dollar Home Pageが脅迫を受けたケースも報じられている。

- ニコニコ動画(β)

- 2007年2月20日からDDoSによる攻撃を受けて正常に運営できる状態ではなくなり、同年2月22日からサービスを一時停止する事態となった[75][76]。

- 2ちゃんねる(現・5ちゃんねる)

- →詳細は「韓国ドメインからの2ちゃんねるへのサイバーテロ事件」を参照

- 同掲示板サイトは度々DoS攻撃の標的にされており、中でも大規模なものが2010年3月、バンクーバーオリンピックの時期に起きている。韓国語ネットコミュニティ「ネイバー」や「ダウム」上から2ちゃんねるに対して攻撃が呼びかけられ、これにより一部のサーバーがダウンの後故障し、データが失われた。2chのサーバーが設置されている米国カリフォルニア州のデータセンター運営企業(Pacific Internet Exchange)は「米国公的機関に対し、米国企業に対するサイバーテロとして調査依頼する準備をしている」[77]と発表した。

- 岡崎市立中央図書館事件

- →詳細は「岡崎市立中央図書館事件」を参照

- DoS攻撃とは到底呼べないような通常の「常識的」で「礼儀正しい」設計のクローラが原因であっても、極端に脆弱なシステムにおいては問題を引き起こす場合がある。2010年5月のこの事件はその代表的な例であり、三菱電機インフォメーションシステムズの致命的な不具合をもつシステム、その不具合を認めない岡崎市立中央図書館、警察担当者の無知および自白の強要が重なり、逮捕勾留に至る[78] 結果となった。この事例の法的な見解については、2010年7月時点では未だ議論の対象[79] となっている。

- アノニマスによるペイバック作戦

- →詳細は「2010年ペイバック作戦」を参照

- 2010年9月にアノニマスによって、インターネット上の不正コピー行為に対応する団体等に対してDDoS攻撃が行われた。引き続いて2010年12月、アノニマスは、ウィキリークスへの寄付受付を停止した銀行やクレジットカード決済会社のWebサイトに対してDDoS攻撃を実行した(作戦名:アサンジの復讐作戦)[80]。

- ソニーのプレイステーションネットワーク

- 2011年4月、アノニマスはソニーのインターネット配信サービス「PlayStation Network」のサーバに対してもDDoS攻撃を放った[81]。

- Dynサイバーアタック

- →詳細は「en:2016 Dyn cyberattack」を参照

- 2016年10月21日、大手ウェブサイトなどのドメイン管理システムを運営しているインターネット管理企業Dyn (企業)に対して、断続的なDDoS攻撃が行われた。結果、Amazon.com、Paypal、NetflixやTwitter、Reddit、Spotify、Gov.UK(英国政府ウェブサイト)、ニューヨーク・タイムズ、ウォール・ストリート・ジャーナルなど多くのウェブサイトサービスがオフラインになるなどの支障が出ていた[82][83]。セキュリティー企業などによると、今回の攻撃はセキュリティの弱い監視カメラ、ルーター、プリンターなどのIoT機器を乗っ取るマルウェアMiraiによって引き起こされ、1.2テラビット毎秒の通信負荷がかけられたものとみている[83][84]。

- GitHub

- 2018年3月1日、GitHubに対して、最高1.35テラビット毎秒の断続的な攻撃が行われたが、AkamaiのDDoS軽減サービスを使用することによって、無効化することに成功した[85]。

Remove ads

脚注

関連項目

外部リンク

Wikiwand - on

Seamless Wikipedia browsing. On steroids.

Remove ads