From Wikipedia, the free encyclopedia

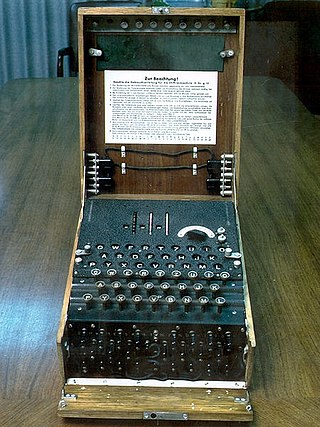

La història de la criptografia es remunta a milers d'anys. Des de les últimes dècades, ha estat la història de la criptografia clàssica - els mètodes de xifrat que fan servir paper i llapis (o potser ajuda mecànica senzilla)-. A principis del segle xx, la invenció de màquines mecàniques electromecàniques complexes, com la màquina de rotors Enigma, van proporcionar mètodes de xifrat més sofisticats i eficients, i la posterior introducció de l'electrònica i la computació va permetre el desenvolupament de sistemes més elaborats que continuen tenint una gran complexitat.

L'evolució de la criptografia ha anat de la mà de l'evolució de la criptoanàlisi - l'art de "trencar" els codis i els xifrats. Al principi, el descobriment i aplicació de l'anàlisi de freqüències a la lectura de les comunicacions xifrades canvià el curs de la història. D'aquesta manera, el telegrama Zimmermann va provocar que els Estats Units entressin a la Primera Guerra Mundial, i la lectura dels missatges xifrats de l'Alemanya nazi per part dels Aliats de la Segona Guerra Mundial podria haver escurçat la Segona Guerra Mundial fins a dos anys.

Fins als anys 70, la criptografia segura era un domini gairebé exclusiu dels governs. Fins aleshores, dos esdeveniments la van posar de ple en el domini públic: la creació d'un estàndard de xifrat públic (DES), i la invenció de la criptografia asimètrica.

L'ús més antic conegut de la criptografia es troba en jeroglífics no estàndards tallats en monuments de l'Antic Egipte, ja fa més de 4500 anys. Tanmateix, no hi ha la convicció que siguin intents seriosos de comunicació secreta, sinó que es consideren més aviat una manera de cridar l'atenció; captar l'interès i donar un toc de misteri i diversió a l'espectador lletrat. Són exemples d'altres usos de la criptografia, o d'alguna cosa similar. Més tard, erudits hebreus van fer ús de senzills xifrats per substitució monoalfabètics (com el xifrat Atbash), aproximadament des del 600 al 500 aC.

La criptografia té una llarga tradició en les escriptures religioses que podrien ofendre la cultura dominant o les autoritats polítiques. El cas més famós és el 'Nombre de la bèstia', del llibre de l'Apocalipsi al Nou Testament cristià. El 666 'pot ser una forma criptogràfica (és a dir, xifrada) d'ocultar una referència perillosa'. Molts experts creuen que és una referència oculta l'Imperi Romà, o més probablement al propi emperador Neró (com les seves polítiques persecutòries dels romans), que seria entesa pels iniciats (els que 'tenien la clau de l'enteniment'). No obstant això seria segura o almenys negable (i per tant 'menys' perillosa) si atreia l'atenció de les autoritats. Almenys per a les escriptures ortodoxes cristianes, gairebé tota aquesta necessitat d'ocultació va desaparèixer amb la conversió i adopció del cristianisme com a religió oficial de l'Imperi per part de l'emperador Constantí.

Es diu que els grecs de l'època clàssica coneixien el xifrat (com ara quan els militars espartans utilitzaven el xifrat per transposició de l'escítala). Heròdot ens parla de missatges secrets ocults físicament en taules de fusta darrere la cera, o fins i tot escrits al cap d'un esclau (sota el cabell, per tal que fossin ocults mentre el duia llarg, però llegibles si se'ls tallava). En aquest últim cas, però, estaríem parlant només d'esteganografia (amagar l'existència del missatge), ja que el missatge, un cop coneguda la seva existència, era llegible directament.

Un altre exemple conegut de xifrats grecs és el Quadrat de Polibi, que convertia cada lletra en una parella de números cadascun entre 1 i 5.[1]

D'altra banda, els romans sí que sabien alguna cosa de criptografia amb tota seguretat (per exemple, el xifrat Cèsar i les seves variacions). Hi ha una menció antiga a un llibre sobre criptografia militar romana (especialment la de Juli Cèsar); malauradament, s'ha perdut.

A l'Índia també es coneixia la criptografia. El Kama Sutra la recomana com a tècnica perquè els amants es comuniquessin sense ser descoberts.[2]

Al voltant de l'any 1000, va produir-se, probablement, l'anàlisi textual de l'Alcorà, de motivació religiosa, el que va portar a la invenció de la tècnica de l'anàlisi de freqüències per trencar els xifrats per substitució monoalfabètics. Això va comportar l'avenç criptoanalític més important fins a la Segona Guerra Mundial. Essencialment, tots els xifrats van quedar vulnerables a aquesta tècnica criptoanalítica fins a la invenció del xifrat polialfabètic per Leon Battista Alberti (1465). Tanmateix, encara quedaven molts xifrats vulnerables.

La criptografia es va fer encara més important (secretament) a conseqüència de la competició política i la revolució religiosa. Per exemple, a Europa, durant el Renaixement, ciutadans de diversos estats italians, inclosos els Estats Pontificis i l'Església Catòlica, van ser responsables d'una ràpida proliferació de tècniques criptoanalítiques, de les quals molt poques reflectien un enteniment (o tan sols el coneixement) de l'avenç d'Alberti. Els «xifrats avançats», fins i tot després d'Alberti, no eren tan avançats com afirmaven els seus inventors, desenvolupadors i usuaris (i possiblement ells mateixos ho creien); pot ser que aquest sobreoptimisme fos una cosa inherent a la criptografia, ja que des d'aleshores fins avui dia és realment difícil saber com de vulnerable és un sistema. En absència del coneixement, són comunes les conjectures i esperances, com és d'esperar.

La criptografia, la criptoanàlisi i la traïció comesa per agents i missatgers a la conspiració de Babington, durant el regnat de la reina Isabel I d'Anglaterra, van provocar l'execució de Maria, reina dels escocesos. Un missatge xifrat de l'època de l'home de la màscara de ferro (desxifrat poc abans de l'any 1900 per Étienne Bazeries) va donar una certa esperança (no definitiva, lamentablement) sobre el coneixement de la identitat real d'aquest presoner llegendari i desafortunat. La criptografia i la seva mala utilització van estar implicades en la conspiració que va conduir a l'execució de Mata Hari i en la confabulació que va provocar la ridícula condemna i empresonament de Dreyfus, tots dos fets esdevinguts a principis del segle xx. Afortunadament, els criptògrafs també van jugar el seu paper per exposar les maquinacions que van provocar els problemes de Dreyfus. Mata Hari, en canvi, va ser afusellada.

Fora de l'Orient Mitjà i Europa, la criptografia va romandre comparativament subdesenvolupada. Al Japó no es va utilitzar la criptografia fins a 1510, i les tècniques avançades no es van donar a conèixer fins a l'obertura del país cap a occident els anys 1860.

Tot i que la criptografia té una història llarga i complexa, fins al segle xix només es van donar solucions ad hoc per al xifrat i la criptoanàlisi (la ciència que busca debilitats en els criptosistemes). Alguns exemples de la criptoanàlisi són el treball de Charles Babbage durant l'època de la Guerra de Crimea: exemples sobre la criptoanàlisi matemàtica dels xifrats polialfabètics, redescoberts i publicats poc després pel prussià Fiedrich Kasiski. En aquesta època, el coneixement de la criptografia consistia normalment a donar regles generals que s'esbrinaven amb dificultat. Vegeu, per exemple, els escrits d'Auguste Kerckhoffs sobre criptografia a finals del segle xix. L'any 1840, Edgar Allan Poe va desenvolupar mètodes sistemàtics per resoldre xifrats. Va col·locar, concretament, un anunci de les seves capacitats en el diari de Filadèlfia Alexander's Weekly (Express) Messenger, convidant a l'enviament de xifrat s, que ell procedia a resoldre. Durant uns mesos, el seu èxit va generar excitació entre el públic. Més tard, va escriure un assaig sobre els mètodes criptogràfics que van resultar útils per a desxifrar els codis alemanys empleats durant la Primera Guerra Mundial.

Van proliferar mètodes matemàtics a l'època just abans de la Segona Guerra Mundial. Fou William F. Friedman qui va desenvolupar l'aplicació de les tècniques estadístiques al desenvolupament de la criptoanàlisi i del xifrat, i el trencament inicial de Marian Rejewski de la versió de l'Exèrcit Alemany del sistema Enigma. Tant la criptografia com la criptoanàlisi s'han fet molt més matemàtiques des de la Segona Guerra Mundial. Tot i així, ha calgut la popularització dels ordinadors i d'Internet com a mitjà de comunicació, per portar la criptografia efectiva a l'ús comú per algú que no sigui un govern nacional o organitzacios de càrrecs similars.

A la Segona Guerra Mundial, les màquines de xifrat mecàniques i electromecàniques s'utilitzaven sovint, encara alguns llocs es van continuar emprant els sistemes manuals. Durant aquest període, es van fer grans avenços en les tècniques de trencament de xifrats i tots ells es van mantenir en secret. A poc a poc, es van desxifrar els Files nord-americans i se'n van publicar memòries i articles. D'aquesta manera es va posar punt final a cinquanta anys de secret britànic.

Els alemanys van fer un gran ús de diverses variants d'una màquina de rotors electromecànica anomenada Enigma. El matemàtic Marian Rejewski, de l'Oficina de Xifrat polonesa, va reconstruir el desembre de 1932 la màquina Enigma de l'exèrcit alemany, i va utilitzar la matemàtica i la limitada documentació proporcionada pel capità Gustave Bertrand, de la intel·ligència militar francès. Aquest va ser l'avenç més gran de la criptoanàlisi en més de mil anys. Rejewsky i els seus companys de l'Oficina de Xifrat, Jerzy Różycki i Henryk Zygalski, van continuar esbrinant l'Enigma i seguint el ritme de l'evolució dels components de la màquina i els procediments de xifrat. A mesura que els recursos financers de Polònia s'anaven deteriorant pels canvis introduïts pels alemanys, i a mesura que s'acostava l'esclat la guerra, l'Oficina de Xifrat, sota les ordres de l'estat major polonès, van presentar a representants de la intel·ligència francesa i britànica els secrets del desxiframent de la màquina Enigma, el 25 de juliol de 1939, a Varsòvia.

Poc després que esclatés la Segona Guerra Mundial l'1 de setembre de 1939, el personal clau de l'Oficina de Xifrat va ser evacuat cap al sud-est. El 17 de setembre, després de l'entrada de la Unió Soviètica a l'est de Polònia, van creuar Romania. Des d'allà van arribar a París, a França; a l'estació d'intel·ligència polonesa-francesa PC Bruno (prop de París) i van continuar desxifrant l'Enigma, van col·laborar amb els criptòlegs britànics de Bletchley Park, que s'havien posat al dia amb el tema. Amb el temps, els criptòlegs britànics, en què s'incloïen llumeneres com Gordon Welchman i Alan Turing (el fundador conceptual de la computació moderna) van fer progressar substancialment l'escala i la tecnologia del desxiframent amb l'Enigma.

El 19 d'abril de 1945 es va ordenar als oficials superiors britànics que mai havien de revelar que s'havia trencat el codi de la màquina Enigma alemanya, perquè això li donaria l'oportunitat a l'enemic de dir que "no havien estat vençuts d'una manera justa i correcta".[3]

Els criptògrafs de l'Armada nord-americana (en cooperació amb criptògrafs britànics i holandesos a partir de 1940) van trencar diversos sistemes criptogràfics de l'Armada japonesa. El trencament d'un d'ells, el JN-25, va conduir a la cèlebre victòria nord-americana de la Batalla de Midway. Abans del començament de la Segona Guerra Mundial, un grup de l'exèrcit americà, el SIS, va aconseguir trencar el sistema criptogràfic diplomàtic japonès d'alta seguretat (una màquina electromecànica anomenada Porpra pels nord-americans). Els nord-americans van cridar a la intel·ligència derivada de la criptoanàlisi, potser especialment la derivada de la màquina Porpra, com «Magic» (Màgia). Finalment els britànics es van decidir per «Ultra» per a la intel·ligència derivada de la criptoanàlisi, especialment la derivada del trànsit de missatges xifrats amb les diverses màquines Enigma. Un terme britànic anterior a Ultra va ser «Boniface».

Els militars alemanys també van desenvolupar diversos intents d'implementar mecànicament la llibreta d'un sol ús. Bletchley Park els va anomenar xifrats Fish, i Max Newman i els seus companys van dissenyar i implementar el primer ordinador electrònic digital programable del món, Colossus, per ajudar-los amb la criptoanàlisi. L'Oficina d'Afers Exteriors alemanya va començar a utilitzar la llibreta d'un sol ús el 1919; part d'aquest tràfic va ser llegit a la Segona Guerra Mundial com a resultat de la recuperació de material important a Sud-amèrica que posteriorment va ser rebutjat amb poca cura per un missatger alemany.

L'Oficina d'Afers Exteriors japonesa va utilitzar un sistema elèctric lògic basat en uniselectors (anomenat Porpra pels EUA), i també va utilitzar diverses màquines similars per als agregats d'algunes ambaixades japoneses. Una d'aquestes va rebre el nom de «Màquina M» pels EUA, i una altra va ser anomenada «Xarxa». Totes van ser trencades en major o menor grau pels aliats.

Les màquines de xifrat aliades utilitzades en la Segona Guerra Mundial incloïen la TypeX britànica i la SIGABA nord-americà; totes dues eren dissenys de rotors electromecànics similars en esperit a l'Enigma, encara que amb millores importants. No es té constància que cap d'elles fos trencada durant la guerra. Els polonesos van utilitzar la màquina Lacida, però es va demostrar que era poc segura i es va cancel·lar el seu ús. Les tropes de camp van utilitzar les famílies M-209 i M-94. Els agents SOE van utilitzar inicialment xifrats de poema (les claus eren poemes memoritzats), però més avançada la guerra van començar a utilitzar llibretes d'un sol ús.

.

L'era de la criptografia moderna comença realment amb Claude Shannon, de qui es podria dir que és el pare de la criptografia matemàtica. El 1949 va publicar l'article Communication Theory of Secrecy Systems Arxivat 2003-10-13 a Wayback Machine. al Bell System Technical Journal, i poc després el llibre Mathematical Theory of Communication , amb Warren Weaver. Aquests treballs, juntament amb els altres que va publicar sobre la teoria de la informació i la comunicació, van establir una sòlida base teòrica per a la criptografia i la criptoanàlisi. I, alhora, la criptografia va desaparèixer de l'escena per quedar-se dins de les organitzacions governamentals secretes com la NSA. Molt pocs treballs es van fer públics fins a mitjans dels 70, quan tot va canviar.

De mica en mica, la criptografia va desaparèixer de l'escena per quedar-se dins de les organitzacions governamentals dedicades al espionatge i el contraespionatge. D'elles la més important va ser la NSA d' Estats Units .

La NSA va acaparar i va bloquejar gairebé totalment la publicació de qualsevol avenç en el camp de la criptografia des de principis de la dècada de 1950 fins a mitjans dels 70. Per aquesta raó gairebé tota la informació disponible sobre el tema era la bàsica i totalment antiquada. Les seves estratègies per aconseguir això van ser les següents:

Tots aquests punts provocaven que molts investigadors acceptessin col·laborar amb la NSA, ja que arribaven a la idea que renunciant a col·laborar amb ella mai descobririen res que valgués la pena ni tindrien una carrera professional satisfactòria.

A mitjans dels 70 es van viure dos importants avenços públics (és a dir, no secrets). El primer va ser la publicació de l'esborrany del Data Encryption Standard al Registre Federal nord-americà al 17 de març de 1975. La proposta va ser enviada per IBM, per invitació de l'Oficina Nacional d'Estàndards (ara NIST), en un esforç per desenvolupar sistemes de comunicació electrònica segura per a les empreses com els bancs i altres organitzacions financeres grans. Després de «assessorament» i certes modificacions per part de la NSA, va ser adoptat i publicat com un Federal Information Processing Standard a 1977 (actualment el FIPS 46-3). El DES va ser el primer xifrat accessible públicament que va ser «beneït» per una agència nacional com la NSA. La publicació de les seves especificacions per la NBS va estimular una explosió de l'interès públic i acadèmic per la criptografia.

DES va ser substituït oficialment per l'Advanced Encryption Standard (AES) a 2001, quan el NIST va anunciar el FIPS 197. Després d'una competició oberta, el NIST va seleccionar el Rijndael, enviat per dos criptògrafs belgues, per convertir-se en l'AES. El DES, i altres variants més segures (com el Triple DES; veure FIPS 46-3), encara s'utilitzen avui dia, i s'han incorporat en molts estàndards nacionals i d'organitzacions. No obstant això, s'ha demostrat que la mida de la seva clau, 56 bits, és insuficient davant atacs de força bruta (un atac així, dut a terme pel grup pro llibertats civils digitals Electronic Frontier Foundation a 1997, va tenir èxit en 56 hores. La història es compta a Cracking DES , publicat per O'Reilly Associates). Com a resultat, avui dia l'ús sense més del xifrat DES és sens dubte insegur per als nous dissenys de criptosistemes, i els missatges protegits per vells criptosistemes que utilitzen el DES, i de fet tots els missatges enviats des de 1976 que usen el DES, també estan en risc. Tot i la seva qualitat inherent, la mida de la clau DES (56 bits) va ser considerat per alguns com massa petit fins i tot en 1976; potser la veu més sonora va ser la de Whitfield Diffie. Hi havia sospites que les organitzacions governamentals tenien suficient potència de càlcul per trencar els missatges DES, ara és evident que altres han aconseguit aquesta capacitat.

El segon desenvolupament, el 1976, va ser potser més important encara, ja que va canviar de manera fonamental la forma en què els criptosistemes poden funcionar. Va ser la publicació de l'article New Directions in Cryptography Arxivat 2003-12-22 a Wayback Machine., Whitfield Diffie i Martin Hellman. Va introduir un mètode radicalment nou per a distribuir les claus criptogràfiques, donant un gran pas endavant per resoldre un dels problemes fonamentals de la criptografia, la distribució de claus, i ha acabat anomenant intercanvi de claus Diffie-Hellman. L'article també estimular el desenvolupament públic gairebé immediat d'un nou tipus d'algorisme de xifratge, els algorismes de xifratge asimètric.

No obstant això, segons sembla, la teoria de la clau pública ja era coneguda pels serveis secrets del GCHQ en recerques dels seus treballadors. El 1969 James Henry Ellis havia establert l'estratègia de clau pública i posteriorment, entre 1973 i 1975, Clifford Christopher Cocks i Malcolm John Williamson havien proposat protocols d'aplicació d'algorismes de clau pública. Concretament Williamson va proposar alguna cosa molt similar al protocol d'intercanvi de claus Diffie-Hellman i Cocks va proposar alguna cosa similar a l'algorisme RSA. No obstant això aquestes troballes es van mantenir en secret i no van tenir cap aplicació pràctica.[4]

Abans d'això, tots els algorismes de xifratge útils eren algorismes de xifratge simètric, en què tant el remitent com el destinatari utilitzen la mateixa clau criptogràfica, que tots dos han de mantenir en secret. Totes les màquines electromecàniques utilitzades en la Segona Guerra Mundial eren d'aquesta classe lògica, igual que els xifratges Cèsar i Atbash i en essència tots els xifratges i sistemes de codis de la història. La «clau» d'un codi és, per descomptat, el llibre de codis, que així mateix ha de distribuir-se i mantenir-se en secret.

En aquests sistemes era necessari que les parts que s'anaven a comunicar intercanviaran les claus d'alguna forma segura abans de l'ús del sistema (el terme que se solia utilitzar era «mitjançant un canal segur»), com un missatger de confiança amb un maletí emmanillat al seu canell, o un contacte cara a cara, o un colom missatger fidel. Aquest requisit no és trivial i es fa incontenible ràpidament en créixer el nombre de participants, o quan no hi ha canals segurs disponibles per a l'intercanvi de claus, o quan les claus canvien amb freqüència (una pràctica criptogràfica assenyada). En particular, si es pretén que els missatges siguin segurs enfront d'altres usuaris, cal una clau diferent per a cada parell d'usuaris. Un sistema d'aquest tipus es coneix com a criptosistema de clau secreta o de clau simètrica. L'intercanvi de claus DH (i les posteriors millores i variants) va fer que el maneig d'aquests sistemes fora molt més senzill i segur que mai.

Nogensmenys, el xifratge de clau asimètrica utilitza un parell de claus relacionades matemàticament, en què una d'elles desxifra el xifratge que es realitza amb l'altra. Alguns -però no tots- d'aquests algorismes tenen la propietat addicional que una de les claus del parell no es pot deduir de l'altra per cap mètode conegut que no sigui l'assaig i error. Amb un algorisme d'aquest tipus, cada usuari només necessita un parell de claus. Designant una de les claus del parell com privada -sempre secreta- i l'altra com pública (sovint visible), no es necessita cap canal segur per a l'intercanvi de claus. Mentre la clau privada romangui en secret, la clau pública pot ser coneguda públicament durant molt de temps sense comprometre la seguretat, fent que sigui segur reutilitzar el mateix parell de claus de forma indefinida.

Per tal que dos usuaris d'un algorisme de clau asimètrica puguin comunicar de manera segura a través d'un canal insegur, cada usuari necessita conèixer la seva clau pública i privada i la clau pública de l'altre usuari. Vegeu aquest escenari bàsic: L'Alícia i en Robert tenen cada un parell de claus que han utilitzat durant anys amb molts altres usuaris. Al començament del seu missatge, intercanvien les claus públiques no xifrada, per una línia insegura. Després l'Alícia xifra un missatge utilitzant la seva clau privada, i després en torna a xifrar el resultat utilitzant la clau pública d'en Robert. Després el missatge doblement xifrat s'envia en forma de dades digitals mitjançant un cable des d'on és l'Alícia fins on es troba en Robert. Robert rep el flux de bits i el desxifra utilitzant la seva clau privada, i després en desxifra el resultat utilitzant la clau pública de l'Alícia. Si el resultat final és un missatge recognoscible, en Robert pot estar segur que el missatge prové realment d'algú que coneix. La clau privada de l'Alícia, i que qualsevol que hagi punxat el canal necessitarà les claus privades de l'Alícia i d'en Robert per entendre el missatge.

L'efectivitat dels algorismes asimètrics depèn d'una classe de problemes matemàtics coneguts com a funcions d'un sol sentit, que requereixen relativament poca potència de càlcul per a executar-se, però moltíssima potència per calcular la inversa. Un exemple clàssic de funció d'un sentit és la multiplicació de nombres primers grans. És bastant ràpid multiplicar dos cosins grans, però molt difícil factoritzar el producte de dos primers grans. A causa de les propietats matemàtiques de les funcions d'un sentit, la major part de les claus possibles tenen poca qualitat per al seu ús criptogràfic, només una petita part de les claus possibles d'una certa longitud són candidates ideals, i per tant els algorismes asimètrics requereixen claus molt llargues per arribar al mateix nivell de seguretat proporcionat per les claus simètriques, relativament més curtes. Les exigències de generar el parell de claus i realitzar el xifratge i el desxiframent fan que els algorismes asimètrics siguin costosos computacionalment. Com, sovint, els algorismes simètrics poden utilitzar com a clau qualsevol sèrie pseudoaleatòria de bits, es pot generar ràpidament una clau de sessió d'un sol ús per a ús a curt termini. Per tant, és una pràctica comuna utilitzar una clau asimètrica llarga per a intercanviar una clau simètrica d'un sol ús molt més curta (però igual de fort). L'algorisme asimètric, més lent, envia de manera segura una clau simètrica de sessió, i llavors l'algorisme simètric, més ràpid, pren el control per a la resta del missatge.

La criptografia de clau asimètrica, l'intercanvi de claus Diffie-Hellman i els famosos algorismes de clau pública/clau privada (és a dir, el que se sol anomenar algorisme RSA), semblen haver estat desenvolupats de manera independent en una agència d'intel·ligència britànica abans de l'anunci públic de Diffie i Hellman al 76. El GCHQ ha publicat documents que afirmen que ells havien desenvolupat la criptografia de clau pública abans de la publicació de l'article de Diffie i Hellman. Diversos articles classificats van ser escrits en el GCHQ durant els anys 60 i 70, que finalment van portar a uns sistemes essencialment idèntics al xifrat RSA i a l'intercanvi de claus Diffie-Hellman entre 1973 i 1974. Alguns d'ells s'acaben de publicar, i els inventors (James H. Ellis, Clifford Cocks i Malcolm Williamson han fet públic part del seu treball.[4]

Això va acabar amb el monopoli sobre la criptografia que mantenien les organitzacions governamentals en tot el món (Vegeu Crypto de Steven Levy, un relat periodístic sobre la controvèrsia política a els EUA). Per primera vegada en la història, la gent externa a les organitzacions governamentals tenia accés a criptografia que el govern no podia trencar fàcilment. Es va desencadenar una considerable controvèrsia tant pública com privada que encara no ha amainat. En molts països, per exemple, l'exportació de criptografia està subjecta a restriccions. Als Estats Units, fins a 1996, l'exportació de criptografia amb claus més grans de 40 bits estava durament limitada. Recentment, el 2004, l'antic director de l'FBI Louis Freeh, en la seva testificació a la Comissió de l'11S, va demanar noves lleis contra l'ús públic de la criptografia.[5]

L'actor més notable en la defensa en l'escala i tecnologia del desxiframent Enigma.del xifratge fort per a ús públic va ser Phil Zimmermann amb la publicació de PGP (Pretty Good Privacy) el 1991. Distribuir una versió freeware de PGP quan va preveure l'amenaça d'una legislació, en aquell temps en consideració pel govern nord-americà, que requeriria la creació de portes del darrere en totes les solucions criptogràfiques desenvolupades dins dels EUA. Els seus esforços per a enviar PGP a tot el món li van donar una llarga batalla amb el Departament de Justícia per la suposada violació de les restriccions d'exportació. Finalment, el Departament de Justícia va abandonar el cas contra Zimmermann, i la distribució freeware de PGP es va fer mundial i va acabar convertint-se en un estàndard obert (RFC2440 o OpenPGP).[6]

Encara que els xifrats moderns com el AES són considerats irrompibles, encara continuen adoptant-se mals dissenys, i en les dècades recents hi ha hagut diverses ruptures criptoanalítiques notables. Exemples famosos de dissenys criptogràfics que s'han trencat inclouen el DES, el primer esquema de xifrat WiFi, WEP, el sistema Content Scramble System utilitzat per a xifrar i controlar l'ús dels DVD, i els xifrats A5/1 i A5/2 utilitzats en els telèfons mòbils GSM. A més, no s'ha demostrat que alguna de les idees matemàtiques subjacents a la criptografia de clau pública siguin «irrompibles», i per tant és possible que algun descobriment futur faci insegurs tots els sistemes que en depenen. Encara que poca gent preveu un descobriment així, la mida de clau recomanat segueix augmentant, en augmentar i fer-se més barata la potència de càlcul per a trencar codis.

Seamless Wikipedia browsing. On steroids.

Every time you click a link to Wikipedia, Wiktionary or Wikiquote in your browser's search results, it will show the modern Wikiwand interface.

Wikiwand extension is a five stars, simple, with minimum permission required to keep your browsing private, safe and transparent.