热门问题

时间线

聊天

视角

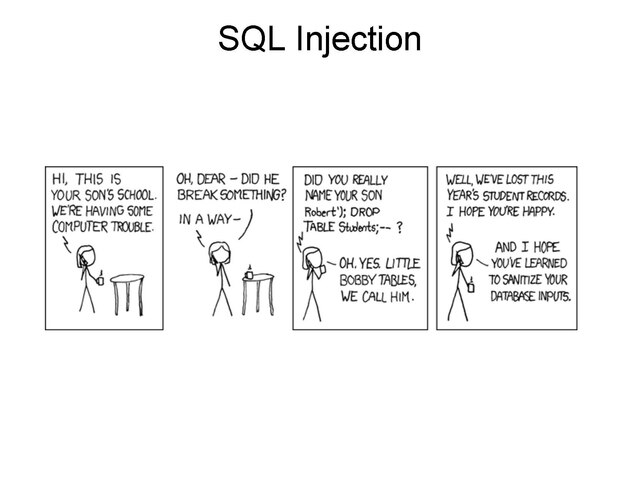

SQL注入

代碼注入軟件漏洞的類型 来自维基百科,自由的百科全书

Remove ads

SQL注入(英语:SQL injection),也称SQL注入或SQL注码,是发生于应用程式与数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了字符检查,那么这些注入进去的恶意指令就会被数据库伺服器误认为是正常的SQL指令而执行,因此遭到破坏或是入侵。[2]

此条目需要补充更多来源。 (2014年9月21日) |

原因

在应用程式中若有下列状况,则可能应用程式正暴露在SQL Injection的高风险情况下:

- 在应用程式中使用字符串联结方式或联合查询方式组合SQL指令。

- 在应用程式链接数据库时使用权限过大的账户(例如很多开发人员都喜欢用最高权限的系统管理员账户(如常见的root,sa等)连接数据库)。

- 在数据库中开放了不必要但权力过大的功能(例如在Microsoft SQL Server数据库中的xp_cmdshell延伸存储程序或是OLE Automation存储程序等)

- 太过于信任用户所输入的资料,未限制输入的特殊字符,以及未对用户输入的资料做潜在指令的检查。

作用原理

- SQL命令可查询、插入、更新、删除等,命令的串接。而以分号字符为不同命令的区别。(原本的作用是用于SubQuery或作为查询、插入、更新、删除......等的条件式)

- SQL命令对于传入的字符串参数是用单引号字符所包起来。(但连续2个单引号字符,在SQL数据库中,则视为字符串中的一个单引号字符)

- SQL命令中,可以注入注解(连续2个减号字符

--后的文字为注解,或“/*”与“*/”所包起来的文字为注解) - 因此,如果在组合SQL的命令字符串时,未针对单引号字符作转义处理的话,将导致该字符变量在填入命令字符串时,被恶意窜改原本的SQL语法的作用。

例子

某个网站的登录验证的SQL查询代码为

strSQL = "SELECT * FROM users WHERE (name = '" + userName + "') and (pw = '"+ passWord +"');"

恶意填入

userName = "1' OR '1'='1";

与

passWord = "1' OR '1'='1";

时,将导致原本的SQL字符串被填为

strSQL = "SELECT * FROM users WHERE (name = '1' OR '1'='1') and (pw = '1' OR '1'='1');"

也就是实际上运行的SQL命令会变成下面这样的

strSQL = "SELECT * FROM users;"

因此达到无账号密码,亦可登录网站。所以SQL注入被俗称为骇客的填空游戏。

可能造成的伤害

- 资料表中的资料外泄,例如企业及个人机密资料,账户资料,密码等。

- 数据结构被骇客探知,得以做进一步攻击(例如SELECT * FROM sys.tables)。

- 数据库伺服器被攻击,系统管理员账户被窜改(例如ALTER LOGIN sa WITH PASSWORD='xxxxxx')。

- 获取系统较高权限后,有可能得以在网页加入恶意链接、恶意代码以及Phishing等。

- 经由数据库伺服器提供的操作系统支持,让骇客得以修改或控制操作系统(例如xp_cmdshell "net stop iisadmin"可停止伺服器的IIS服务)。

- 攻击者利用数据库提供的各种功能操纵文件系统,写入Webshell,最终导致攻击者攻陷系统

- 破坏硬盘资料,瘫痪全系统(例如xp_cmdshell "FORMAT C:")。

- 获取系统最高权限后,可针对企业内部的任一管理系统做大规模破坏,甚至让其企业倒闭。

- 网站主页被窜改,导致声誉受到损害。

Remove ads

避免的方法

历史

参考文献

外部链接

Wikiwand - on

Seamless Wikipedia browsing. On steroids.

Remove ads